LAN 同士の拠点間 VPN 接続

既存の

LAN の内部に VPN ブリッジコンピュータを設置しておき、ASP 型 VPN 実験サービスの仮想 HUB

に対してカスケード接続を行っておくことにより、インターネット上のコンピュータからその LAN に対して仮想 HUB を経由してリモートアクセス

VPN 接続を行うことができます。 既存の

LAN の内部に VPN ブリッジコンピュータを設置しておき、ASP 型 VPN 実験サービスの仮想 HUB

に対してカスケード接続を行っておくことにより、インターネット上のコンピュータからその LAN に対して仮想 HUB を経由してリモートアクセス

VPN 接続を行うことができます。

はじめに

利用例

このページで解説している「LAN 同士の拠点間 VPN 接続」を利用すると、離れたところにある 2 箇所以上の複数の拠点の LAN 同士を

VPN 接続し、同一の LAN のように使用することができるようになります。 特に、インターネット側からグローバル IP

アドレスでアクセスすることが可能な場所に VPN サーバーを設置することができないような場合でも、ASP 型 VPN サービスの仮想 HUB

を経由して通信することにより、複数個の拠点間を VPN 接続することができます。ある場所にあるレイヤ 2 のセグメント (つまり

Ethernet による LAN) を、インターネットなどの公共の IP ネットワークの先にある別の場所まで、レイヤ 2

レベルで接続することができます。

この方法により、「広域 Ethernet

サービス」と同等のことを、既存の安価なブロードバンド回線を使用して、インターネット経由で実現することができます。また、SSL

によって拠点間で暗号化を行うことができますので、通信事業者が提供する広域 Ethernet

サービスやフレームリレーサービスと比較して、セキュリティが向上する場合もあります。

概要

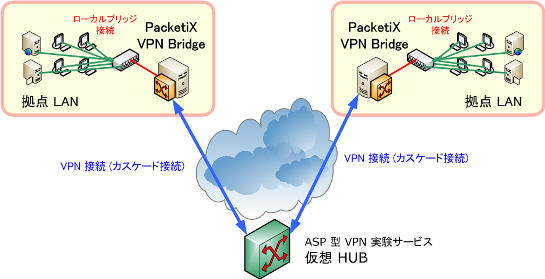

VPN 接続したい各拠点 LAN 上に PacketiX VPN Bridge 2.0 (フリーウェア) をインストールした

VPN ブリッジコンピュータを接続し、ASP 型 VPN 実験サービス上に作成した仮想 HUB に対して、それぞれの VPN

ブリッジコンピュータから VPN 接続

(カスケード接続) した状態に設定します。また、各拠点 LAN の物理的な LAN カードと VPN Bridge における

"BRIDGE" 仮想 HUB との間でローカルブリッジを構成します。

拠点 LAN とインターネットとの間に NAT やプロキシ、ファイアウォールなどがあっても、拠点 LAN の内側からインターネット上にある仮想

HUB に対して VPN 接続を行うため、確実に拠点間 VPN 接続が可能になります。

上記の例では、ASP 型 VPN 実験サービス上の仮想

HUB に対して、2 つの拠点 LAN 上の PacketiX VPN Bridge 2.0 コンピュータから VPN 接続 (カスケード接続)

が行われています。 元々、両側の物理的に離れた 2 つの LAN は別々の Ethernet

セグメントとして存在していましたが、両側の拠点に PacketiX VPN Bridge 2.0 を設置し、それぞれの VPN Bridge が

ASP 型 VPN 実験サービス上の同じ仮想 HUB にカスケード接続されたため、2 つの LAN が 1 つの Ethernet

セグメントとしてブリッジ接続されたことになります。 これにより、各拠点に設置されているすべてのコンピュータ同士は、すべて同一の LAN

に接続されているのと同様にレイヤ 2 レベルで自由に通信することができるようになります。各コンピュータに VPN

クライアントソフトウェアをインストールしたり、設定を変更したりすることなく、VPN 通信が可能となります。 すべての通信は VPN

によって暗号化され、途中のネットワーク上で盗聴・改ざんされる可能性がなくなります。 LAN 同士の拠点間 VPN

接続を使用する場合のメリットとデメリット

ここで解説しているように、複数の拠点を LAN 同士の拠点間 VPN 接続 (ブリッジ接続) のみで VPN 接続する場合の、メリットとデメリットについて解説します。

ブリッジ接続を使用する場合のメリット

PacketiX VPN を用いて 2 つ以上の拠点を直接レイヤ 2 (Ethernet)

でブリッジ接続する方法は、非常に便利でかつ簡単に拠点間接続 VPN を実現することができます。2 つの拠点をレイヤ 2

によってブリッジ接続する場合は、以下のようなメリットがあります。

- 相互に接続する拠点間すべてが、レイヤ 2 レベルで直接接続された状態になります。すわなち、複数の拠点の「スイッチング HUB

間」を、非常に長い LAN ケーブルでお互いに「カスケード接続」したのと論理的に同一の状態になります。

- TCP/IP はもちろん、NetBEUI や IPX/SPX、汎用機用の古いプロトコルなど、Ethernet

上で動作するすべてのプロトコルが使用できます。

- コンピュータに限らず、Ethernet に接続することができる電子機器であれば、ほとんどのものが VPN

経由でもそのまま通信することができます。特に TCP/IP

ではない特殊なプロトコルを使用しているような機器や、防犯カメラなど、およびハードディスクレコーダなどのデジタル家電や VoIP

電話機なども、ブリッジ接続を用いて接続した拠点間で使用することができます。

- IP

ルーティングを使用せずに拠点間の通信を実現するため、シンプルなネットワークを形成できます。ブリッジ接続は、拠点間接続というよりもむしろ既存の拠点のセグメントの範囲を広げるというような意味で

VPN を活用できます。

ブリッジ接続を使用する場合のデメリット

2 つの拠点をレイヤ 2

によってブリッジ接続する場合は、同時に以下のようなデメリットがあります。

- レイヤ 2 で拠点間を結ぶため、TCP/IP を VPN 内で使用する場合は、原則としてすべての拠点が同一の IP

ネットワークに所属することになります。遠隔地の拠点の LAN を新たに増設するというような場合は、その LAN とブリッジ接続する元の

LAN を拡張するような形で、新たな LAN を構築することができますので問題ありませんが、すでに存在する 2

つの拠点をローカルブリッジ接続するような場合はネットワークトポロジや、IP

アドレスの割り当てルールなどを変更する必要があります。特に、すべてのコンピュータに対して、IP

アドレスを固定・手動で割り当てているような場合は、設定変更作業にコストがかかる場合があります。

-

ブリッジする複数の拠点の合計のコンピュータの台数が増えると、使用しているプロトコルによってはブロードキャストパケット数が増加する可能性があります。

このようなデメリットが問題となる場合は、マニュアル

10.6 拠点間接続 VPN の構築 (IP ルーティングを使用) で紹介されているような、レイヤ 3

でのルーティングを取り入れた拠点間接続をお勧めします (ただし、この方法を使用するには、各拠点に VPN Bridge ではなく VPN

Server を設置する必要があります)。

具体的な手順

ASP 型 VPN サービスを利用して LAN 同士の拠点間 VPN 接続を構築するには、以下のような方法で設定を行います。 1. 仮想

HUB の作成

まず、ASP 型 VPN サービス上に仮想 HUB を作成します。仮想

HUB を作成したら、管理ページにログインし、仮想

HUB の設定を開始します。 2. ユーザーの作成

仮想 HUB には、初期状態では 1 人もユーザーが登録されていません。この状態では、仮想 HUB には誰も接続することができません。

そこで、仮想 HUB の管理ページから「ユーザーの管理」をクリックし、次に「新規作成」をクリックしてユーザーを作成します。

各拠点 LAN 上に設置する PacketiX VPN Bridge 2.0 から ASP 型 VPN サービス上の仮想 HUB

に対して接続させるための専用のユーザーを 1 個作成します。ユーザー名は任意の名前が指定できますが、わかりやすいように "bridge"

などという名前にしておくことをお勧めします。

なお、各拠点で 1 つのユーザーを共有しても問題ありませんが、わかりやすいようにするため、たとえば "bridge1",

"bridge2" というように、各拠点用にユーザーを 1 つずつ作成することもできます。

ユーザーを作成する際は、以下の項目を決める必要があります。

- ユーザー名

ユーザー名には英数字および一部の記号のみを使用することができます。

- パスワード

ユーザーの種類を [標準パスワード認証] に設定する場合は、パスワードを決める必要があります。作成するユーザーとして仮想 HUB

に接続する場合は、このパスワードを入力する必要があります。

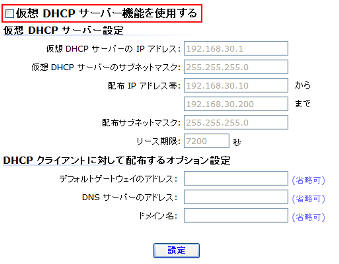

3. 仮想 DHCP サーバー機能の無効化

今回の接続方法では、既存の各拠点上の物理的な Ethernet セグメントと ASP 型 VPN サービス上の仮想 HUB の

Ethernet セグメントを 1 つのセグメントとしてブリッジ接続することになります。

ASP 型 VPN サービス上の仮想 HUB では、デフォルトで仮想 DHCP サーバー機能が動作しており、DHCP

クライアントコンピュータに対して 192.168.3.10 - 192.168.3.200 の範囲の IP

アドレスを割り当てるようになっています。

しかし、この仮想 DHCP サーバー機能が動作していると、既存の拠点の LAN 上で動作している DHCP

サーバーと競合してしまい、ネットワークのトラブルの原因となります。したがって、事前に仮想 DHCP サーバー機能を停止させる必要があります。

仮想 DHCP サーバー機能を停止するためには、仮想 HUB の管理ページで「仮想

DHCP サーバー機能設定」メニューをクリックし、[仮想 DHCP サーバー機能を使用する]

チェックボックスのチェックを解除してから、[設定] ボタンをクリックしてください。

4. 各拠点 LAN 上への PacketiX VPN Bridge 2.0 コンピュータの設置

拠点間 VPN 接続を行いたい各拠点上の物理的な LAN に、それぞれ 1 台ずつ、PacketiX VPN Bridge

2.0 をインストールしたコンピュータを用意します。最新版の PacketiX VPN Bridge 2.0 はダウンロードセンターからダウンロードすることができます。PacketiX

VPN Bridge 2.0 はフリーウェアですので、無償で利用することができます。

それぞれの拠点で PacketiX VPN Bridge 2.0 のインストールが完了したら、仮想 HUB の管理ページ内の「VPN

ブリッジソフトウェアのインストールと設定」メニューの内容に従って、各拠点から ASP 型 VPN サービス上の仮想 HUB

に対してカスケード接続を行ってください。

また、各拠点の PacketiX VPN Bridge 2.0 の "BRIDGE" 仮想 HUB と、VPN Bridge

をインストールした各コンピュータ上の物理的な LAN カードとの間をローカルブリッジ接続機能によってブリッジ接続してください。詳しくは、マニュアル

3.6 ローカルブリッジをご参照ください。

| ローカルブリッジに使用する物理的な LAN

カードとして、インターネットに対して接続するのに使用する LAN カードとは別の LAN

カードを用意して、それを指定することを推奨します。インターネットに対して接続する LAN カード (つまり ASP 型 VPN

サービス上の仮想 HUB との間でカスケード接続のための通信に利用される LAN カード) とローカルブリッジ接続を行う LAN

カードについて同一の LAN カードを共有することも可能ですが、パフォーマンス上の問題等から推奨されません。詳しくは、マニュアル

3.6.3 ローカルブリッジ用の LAN カードの準備をご参照ください。 |

遠隔地からのリモートアクセス VPN 接続と通信のテスト

拠点間 VPN 接続が完了すると、両側の拠点が論理的には 1 つのレイヤ 2 (Ethernet)

セグメントになっているはずです。これを確認するためには、両側の拠点間で通常同一の LAN

に接続していないと通信することができないような方法を用いて、通信テストを行ってみてください。

サービスの使い方 (ヘルプ) のトップに戻る

サービスの使い方 (ヘルプ) のトップに戻る

|